Оптовые цены на сумму от 5 т.р. Бесплатная доставка от 30 т.р.

Выезд мастера и курьера в Москве! Доставка товаров по всей России. Мы работаем: Пн-Пт 09:00-19:00

"Принтерный вирус" заразил уже 4000 веб-сайтов!

Корпорация Symantec сообщила об обнаружении угрозы Trojan.Milicenso — вирус отправляет на серверы печати задания на распечатку случайных наборов символов вплоть до исчерпания запаса бумаги. Интересно, что при обнаружении антивирусными программами и помещении в карантин вирус не прекращает выполнения действий, так как использует уникальный механизм перенаправления программных запросов.

Как выяснили специалисты Symantec, код Trojan.Milicenso может заражать компьютеры различными способами: в виде вирусных вложений в сообщения электронной почты, а также при посещении веб-сайтов, на которых размещены вирусные скрипты. Последний вариант часто получается при переходе пользователя по ссылке из спамерского письма. Также в большом количестве случаев заражение происходило с помощью кода, замаскированного под файл кодека. Троян создает и выполняет исполняемый файл, который, в свою очередь, создает файл DLL в папке System. Затем исполняемый файл себя удаляет.

Основное содержание созданной библиотеки DLL тщательно зашифровано; для усложнения анализа ключ шифрования также зашифрован с применением уникального значения для каждого зараженного компьютера. Это уникальное значение, в свою очередь, используется для шифрования ключа шифрования главной библиотеки DLL, который затем встраивается в файл DLL, пояснили в Symantec. Ключ используется для выполнения поля перестановки в зашифрованном исполняемом файле. Кроме использования шифрования RC4, особого внимания заслуживает наличие нескольких специальных подпрограмм для идентификации отношения среды выполнения либо к виртуальной машине, либо к известной общедоступной карантинной области, либо к сайту — «черному ящику» (например, ThreatExpert). Вирус также производит проверку наличия определенных драйверов системы, которые ассоциируются с режимом виртуальной машины.

Примечательно, что большинство подпрограмм проверок/определения карантина используются в качестве защитных механизмов, позволяющих вирусу замаскироваться либо помешать анализу. Однако в данном случае, несмотря на наличие карантина, вирус не прекращает выполнения действий, а наоборот — производит определенные действия, например, запрос сайтов (эти действия ассоциированы с Adware.Eorezo). Как полагают специалисты Symantec, вирус, возможно, использует рекламное программное обеспечение в качестве ложного объекта, отвлекающего на себя внимание, благодаря которому вирус может получить категорию угрозы невысокого уровня и будет пропущен, избежав таким образом анализа.

При выполнении действий вирус запрашивает значения времени создания папок System и System Volume Information для создания уникального значения — та же самая операция, выполнявшаяся при установке трояна. Затем код использует уникальное значение для расшифровки главного ключа шифрования, который используется для расшифровки и выполнения основного содержания трояна. Затем троян шифрует собранную информацию и отправляет её атакующему в закодированном виде — имени файла запроса HTTP GET. Запрошенный файл, возвращаемый сервером, является зашифрованным вирусным кодом.

Один из созданных файлов данного вируса представляет собой исполняемый файл, идентифицируемый как Aware.Eorezo. Файл имеет цифровую подпись, использующую сертификат, выданный компании Agence Exclusive. Срок действия сертификата истек в январе 2012 г., поэтому верификация цифровой подписи завершается ошибкой. На данный момент специалистам Symantec не удалось подтвердить существование компании Agence Exclusive, что указывает на то, что это несуществующая компания либо компания, прекратившая свою деятельность. Исполняемый файл создан с единственной целью: расшифровка адреса URL и запуск выполнения команды ShellExecute, запускающей, в свою очередь, браузер для открытия расшифрованного адреса URL (ads.alpha[УДАЛЕНО]).

С этого домена происходит перенаправление трафика на другой рекламный адрес URL, с которого происходит перенаправление на следующий рекламный адрес URL; в конце браузер открывает случайный сайт. В процессе исследования в конце цепочки перенаправлений наблюдались различные французские сайты.

На этапе заражения происходит создание файла с расширением .spl. Данный файл, хотя и выглядит как обычный файл задания на печать, на самом деле является исполняемым файлом, определяющимся как файл Adware.Eorezo. В зависимости от конфигурации любые файлы в этой папке, в том числе и бинарные, запускают задания на печать. Это и объясняет сообщения о неожиданных распечатках, происходивших в зараженных сетях, отметили в Symantec. По мнению экспертов компании, испорченная бумага, скорее всего, является побочным эффектом заражения, нежели осмысленной целью авторов вируса.

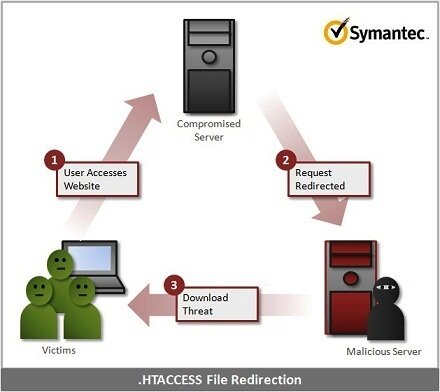

Схема распостранения вируса:

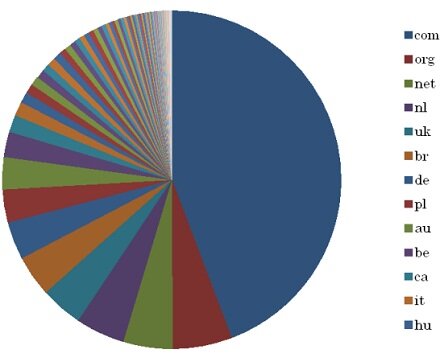

За последние несколько дней специалисты Symantec обнаружили почти 4 тыс. уникальных взломанных веб-сайтов, которые перенаправляют пользователей на вредоносные ресурсы. Большинство из них являются персональными страницами или сайтами средних и малых компаний, однако в перечне также присутствуют государственные, телекоммуникационные и финансовые организации, сайты которых также были скомпрометированы. Распределение взломанных сайтов по доменам верхних уровней в диаграмме:

На диаграмме представлено распределение скомпрометированных веб-сайтов по доменам верхнего уровня. Как обычно, большая часть приходится на домен .com, за которым следуют .org и .net. Из более чем 90 стран, попавших в этот список, на Европу и Латинскую Америку приходится наибольшая часть взломанных сайтов, что соответствует распространению вируса Trojan.Milicenso, сообщили в Symantec.

Антивирусные продукты Symantec определяют заражённые файлы .htaccess как Trojan.Malhtaccess. В компании советуют веб-администраторам удалить их и заменить последней известной безопасной резервной копией, а также установить обновления безопасности для всех используемых операционных систем и веб-приложений, включая CMS.

Источник: http://www.cnews.ru

Apple iPhone SE по супер низкой цене, всего 32000 рублей!

Apple iPhone SE по супер низкой цене, всего 32000 рублей!

Обращаем ваше внимание на то, что интернет-сайт Coolprint.ru (Кулпринт) носит исключительно информационный характер и ни при каких условиях не является публичной офертой, определяемой положениями Статьи 437 (2) Гражданского кодекса Российской Федерации. Для получения подробной информации о характеристиках, наличии и стоимости указанных товаров и (или) услуг, пожалуйста, обращайтесь к менеджерам по телефону: (495) 229-31-32